年々、サイバー攻撃による被害が深刻化しています。特にサプライチェーンのセキュリティの脆弱性を突く攻撃が増加しており、子会社や委託先のシステムが標的にされています。子会社が標的になると、その子会社を踏み台にしてグループ全体が脅威にさらされる可能性があり、グループ全社で対策に取り組まなくてはなりません。

そこで今回は、子会社のセキュリティリスクについて、昨今のリスク動向を解説するとともに、グループ全体でどのようなセキュリティ対策を行うべきか、システム目線から考察します。

目次

- 2024年のサイバー被害の現状

- 代表的な3つのサプライチェーン攻撃

- 子会社が狙われやすい理由

- 自社内で取り組むべきシステムのセキュリティ対策

- グループ企業間で取り組むべきシステムのセキュリティ対策

- 「安全・安心なSaaS型ERPでグループ全体を守る」という方法

- おわりに・・・セキュリティモラルの向上対策も進めよう!

2024年のサイバー被害の現状

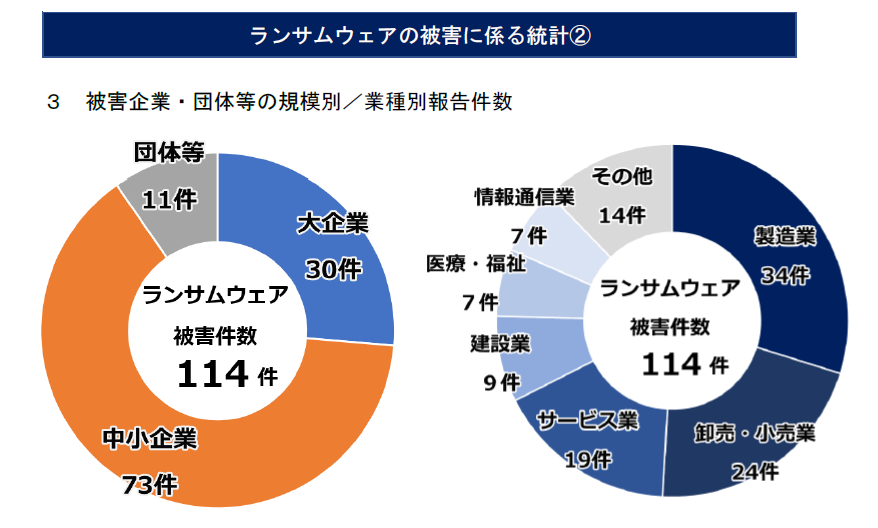

警察庁のサイバー犯罪に関するレポートによると、2024年上半期におけるランサムウェア被害報告件数は114件で、その被害は大企業よりも中小企業に拡がっています。

出典:警察庁 広報資料PDF「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」

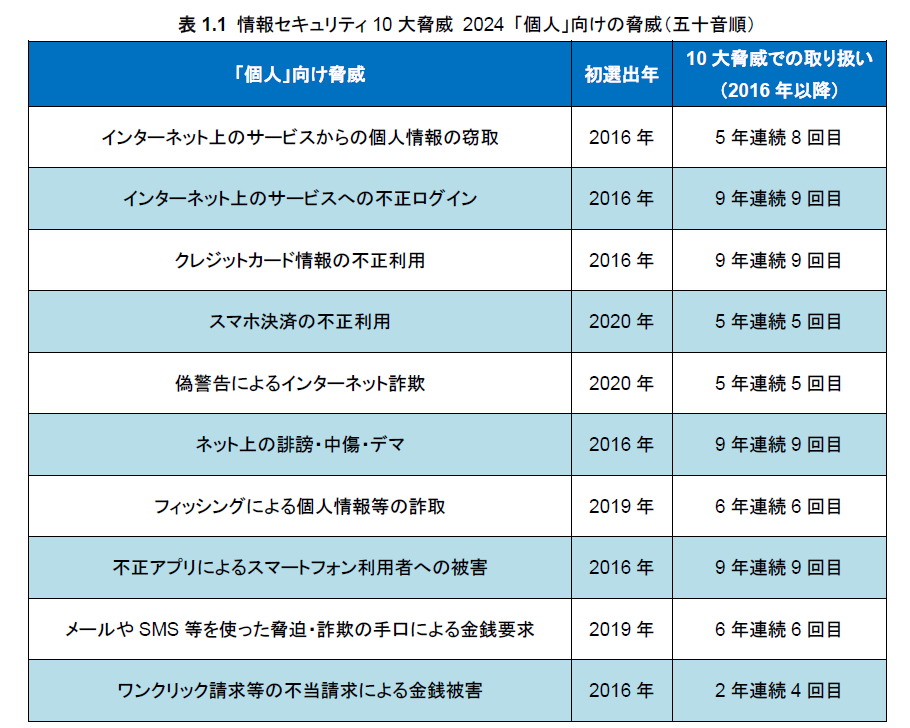

近年は、子会社や関連企業、取引先、委託先企業などに攻撃を仕掛け、その企業を踏み台に他のグループ企業や関連する企業に不正侵入して情報漏洩などを行う「サプライチェーン攻撃」が増えています。サプライチェーン攻撃は、セキュリティが脆弱な取引先や委託先、国内外の子会社等を攻撃してターゲット企業の機密情報等を窃取するというサイバー犯罪で、サプライチェーン間で情報の受け渡しをする際のソフトウェアやシステム、サービスが攻撃対象とされています。IPA(独立行政法人情報処理推進機構)のレポートでも、ここ数年常にランクインしており、実際2024年上半期にも多くの被害が発生しています。

出典:IPA PDF「情報セキュリティ 10大脅威2024」

代表的な3つのサプライチェーン攻撃

サプライチェーン攻撃には、攻撃の起点の違いにより主に次の3つのタイプがあると言われています。

●ソフトウェアサプライチェーン攻撃

ソフトウェア開発企業のシステムに侵入し、納品物となるソフトウェアや更新プログラムなどに不正なコードを仕込み、標的とする企業にマルウェア感染などを仕掛けます。ユーザーが不正なコードを仕込まれたプログラムを実行しない限り発覚することがなく、多くのユーザーが利用するソフトウェアほど一気に感染が拡がることになります。

●サービスサプライチェーン攻撃

マネージドサービスプロバイダ(MSP)やクラウドサービスを提供する事業者などに攻撃を仕掛けて、標的とする企業の機密情報を盗み取ります。

サービス事業者は、標的にされた企業の機密情報を保管したり、企業から委託を受けてネットワークの管理や運用を行ったりしているため、攻撃を受けると情報漏えいやネットワークの停止といった大きな被害を受ける恐れがあります。攻撃されたサービスの利用者にも被害が拡大し、サービスの大きさに比例して広範囲に影響をもたらします。

●ビジネスサプライチェーン攻撃

サプライチェーン攻撃の常套手段となっている攻撃で、標的となる企業の関連先の中で、もっともセキュリティが脆弱な子会社等に侵入し、日常業務のやり取りを偽って標的の企業へ偽メールを送信し、添付ファイルに仕込んだマルウェアで感染させるなどで攻撃します。小さなセキュリティのほころびから、グループ企業全体を麻痺させることも可能で、影響は広範囲にわたります。

大企業の多くは万全のセキュリティ対策を講じているため、直接的にサイバー攻撃を仕掛けるのは困難です。そのため、サイバー犯罪を目論む組織は、中小企業のセキュリティ対策の甘さを狙って侵入を試みます。子会社等がサイバー攻撃を受けると、親会社だけでなく他のグループ個社や取引先にまで被害が及ぶ可能性があり、信用の失墜、損害賠償など、その影響は計り知れません。

グループ企業では、セキュリティ対策は各社任せの方針を採っているケースを見かけますが、今やサイバー被害は対岸の火事ではなくなっています。大切な情報を守るためにも、グループ全体で脅威に立ち向かうことが重要です。

子会社が狙われやすい理由

子会社が狙われやすい理由は、大きく以下の3つが考えられます。

親会社と情報を共有しているから

本社と子会社は多くの場合つながっており、日々の業務で重要な情報がやり取りされます。これには新商品やサービスの仕様、ノウハウ、顧客情報、技術などが含まれます。これらの情報が子会社に保管されているため、セキュリティが甘い子会社がサイバー攻撃の標的になることがあります。

親会社と同様に統制するのが難しいから

親会社と同じように子会社を統制するのは難しく、特に異なる分野や海外拠点の子会社では困難です。企業文化や慣習の違い、セキュリティ教育の不足などが統制の不完全さを招き、セキュリティリスクを高めます。

子会社が同時多発的に独自のセキュリティ対策を行い、リスク管理が難しくなるから

各子会社が独自にセキュリティ対策を進めると、子会社によって発生するリスクがバラバラになってしまい、本社が全体のリスク管理を行いにくくなります。このため、セキュリティが低い子会社が狙われやすくなります。

自社内で取り組むべきシステムのセキュリティ対策

グループ企業全体でセキュリティレベルを高め、サプライチェーン攻撃を防ぐには、企業単体でのセキュリティ強化は大前提です。まずは、自社内のセキュリティレベルを上げる対策を徹底しましょう。

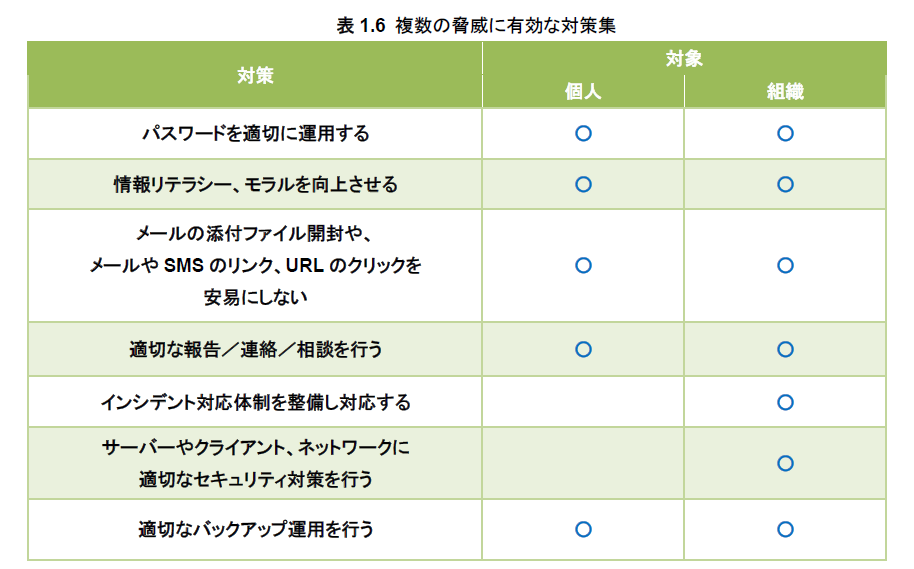

IPAでは、「複数の脅威に有効な対策」として次の7点を挙げています。

出典:IPA PDF「情報セキュリティ 10大脅威2024」

サプライチェーン攻撃は、主に、システムの脆弱性を狙う方法や、メールの添付ファイルやリンク、ダウンロードによるマルウェア感染などの方法で行われることが多いため、システム運用上、次の3点についてはしっかりと対策を講じる必要があります。

① パスワードを適切に運用する

パスワードを第三者から推測されにくくするだけでも、セキュリティレベルをすぐ高めることができます。

短く単純な文字列のパスワードは簡単に解析されてしまうため、アルファベットの大文字・小文字・数字・記号を組み合わせるなど、できるだけ複雑な文字列を採用するのが良いでしょう。また、「複数のサービスで同じパスワードを使い回さない」ことや、2つ以上の認証方法を組み合わせること(多要素認証)も効果的です。

なお、以前はパスワードについて「定期的な変更」が推奨されていましたが、現在は、実際にパスワードを破られアカウントが乗っ取られる等のサービス側から流出した事実がない場合は「パスワードを変更する必要はない」とされています。(総務省「コクミンのためのサイバーセキュリティサイト」より)

② OS、ソフトウェアを最新の状態にしておく

サイバー攻撃は、ネットワークを介してサーバやクライアント、パソコン等の端末を攻撃するため、これらへの対策は万全にしておかなければなりません。

もっとも基本的な対策は、OSやソフトウェアを常に最新の状態に保つことです。OSやソフトウェアのバージョンアップには、機能追加だけでなく、セキュリティ上の欠陥を修正するなど、サイバー攻撃への対策も施されています。特に、ソフトウェアのサポート期限が切れると、セキュリティ更新プログラムが提供されなくなるため、サイバー攻撃を受けやすくなります。

定期的にバージョンやサポート期限を確認し、サポート期限が切れる前に計画的にプログラム更新または後継機や代替製品への移行を行いましょう。

③ セキュリティソフトを導入する

セキュリティソフトには、アンチウイルスや迷惑メールのフィルタリング、Webアクセスのフィルタリングをはじめ、製品によって様々な機能が搭載されています。パソコンやタブレット、スマートフォンなどの端末がウイルスに感染すると、ネットワーク経由で他の端末にまで瞬く間に拡大するため、最低限のウイルス対策ソフトは導入しておきたいところです。

クラウドサービスのシステムを利用している場合は、原則ベンダーのセキュリティ体制で守られています。クラウドサービスでセキュリティレベルを上げるには、セキュリティサポートが充実しているサービスを選ぶことが重要です。

グループ企業間で取り組むべきシステムのセキュリティ対策

グループ企業の場合、セキュリティレベルが低い個社がサイバー攻撃を受けないよう防御することが重要です。そのため、企業単体での対策に加えてグループ全体でセキュリティレベルを挙げる仕組みが必要になります。ただし、システム環境においては、グループ内で統一することが難しいケースもあるため注意が必要です。

オンプレミスシステムやインストール型ソフトで運用している企業がある場合、セキュリティ対策は基本的に利用者自身が行わなければならず、セキュリティ対策用にイチから設備などを新設すると多大なコスト負担になる可能性があります。親会社には、ある程度の強制力でセキュリティレベルを統制できるとはいえ、子会社の状況に充分配慮しなければなりません。

グループ企業で同じオンプレミスシステムを利用する場合は、内部からの不正侵入や情報漏洩が起こる可能性もあるため、さらに強固なセキュリティ体制を構築する必要があります。

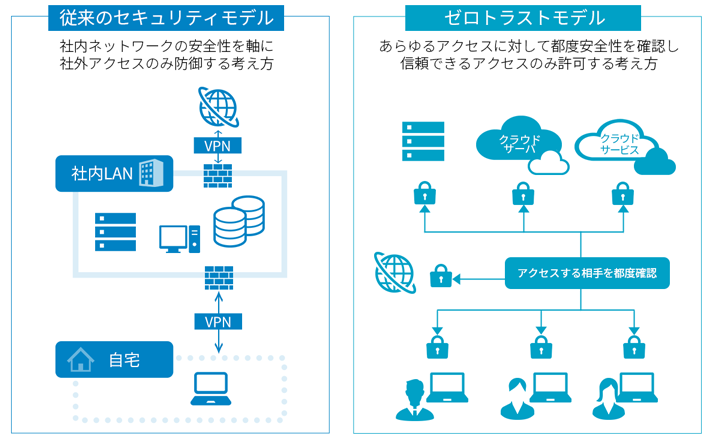

グループ企業内にクラウドサービスが導入されている(または導入予定の)場合は、ネットワークの安全性がカギになります。そこで注目されているのが「ゼロトラスト・セキュリティ」です。「ゼロトラスト」とは「信頼(トラスト)しない(ゼロ)」という意味で、攻撃者が内部に侵入することを防ぐため全てチェックする考え方です。例えば、従来のユーザーID/パスワード認証に加え生体認証やデバイス認証、ワンタイムパスワードなどを用いた多要素認証を用いる方法や、アクセスが発生する度に安全性を確認しきめ細かくアクセス制御を行う方法、アプリケーションに対する通信を秘匿化してハッキングを防ぐ方法などがあり、サプライチェーン攻撃に対して有効な対策を実現することができます。

また、昨今のクラウドサービスは、ベンダーが異なってもさまざまな方法で連携できる仕組みが構築されています。しかし、クラウドサービスのセキュリティ対策はベンダーごとに異なるため、グループ企業内で別々のサービスを利用するとセキュリティレベルが統一されないことになります。

システムを統一することは子会社の負担になる可能性もあるため、なかなか統一に踏み切れないこともあるでしょう。そのような状況でもクラウドサービスを安全・安心に利用するには、グループ全体で情報セキュリティ対策をしっかり共有することが大切です。例えば、グループ内でセキュリティに関するルールや方針などを定め、セキュリティガバナンスに則ってグループ全体で連携して取り組みます。海外拠点もある場合は、日本国内の法令や規制だけでなく、その国や地域の法令への対応も求められるため、グローバルな視点でセキュリティ体制を整備しましょう。

「安全・安心なSaaS型ERPでグループ全体を守る」という方法

昨今はクラウドサービスで提供されるERPシステムも増えており、国内はもちろん、海外拠点とシステム環境を揃えることも容易になってきています。中でもSaaS型ERPは、ベンダーによって様々なセキュリティ対策が施されています。サービスの提供範囲においてデータ喪失や外部流出が起こる可能性は低く、一般的に社内ネットワークとは直接接続されないため、社内端末から感染を広げるランサムウェアなどの影響を受けることはありません。極めて高い安全性・安定性で、サイバー攻撃や情報漏洩事件がオンプレミス環境に集中していることを考えると、SaaS型ERPにするだけでも安心レベルが高まると言えます。

ただし、「全てのクラウドサービスが安全」とは言い切れません。セキュリティサポートに信頼がおけるサービスを見極め、攻撃を受けた個社からグループ内に被害が拡大しないシステム環境を構築することが重要です。

“安全・安心なクラウドサービス”を見極めるのはなかなか難しいものですが、第三者機関による評価などもチェックして、グループ全体でサプライチェーン攻撃の脅威に備えましょう。

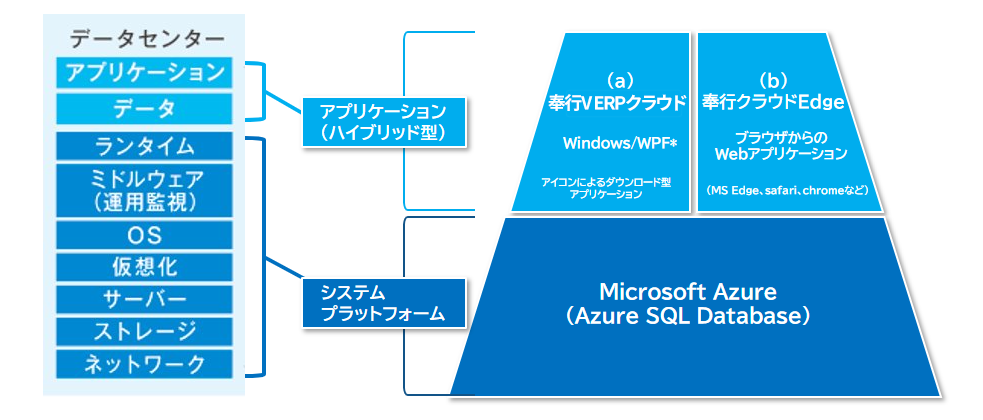

例えば奉行V ERPクラウドの場合、世界最高水準のセキュリティ体制として名高い「Microsoft Azure」をクラウド基盤とし、プラットフォームから一貫したセキュリティ体制でサイバー攻撃に備えています。

データは、国内の東西2カ所にあるデータセンターに自動で3重化してバックアップされ、1カ所に異常が生じても常に安定した可用性を維持します。また、OBCが独自に行っている24時間365日の運用監視に加え、定期的な脆弱性診断も行っており、万全のセキュリティ対策を継続して実行しています。

さらに、データは全て暗号化して他の利⽤者のデータとは隔離された状態で安全に保管されるため、グループ企業で奉行V ERPクラウドに統一した場合でもデータは個社ごとに管理され、サプライチェーン攻撃から守ります。子会社のデータを収集する際は、奉行V ERPクラウドGroup Management Model を利用すればボタン1つで収集でき、Excelや連結パッケージを使うことなくリアルタイムに集計することができます。

海外拠点がある場合でも、勘定奉行クラウドGlobal Edition を導入すれば奉行V ERPクラウドと同一基盤で運用できるうえ、データ管理には国内のデータセンターを利用するため国内外で安全性の差異が生じることはありません。

加えて、通信経路上にはファイアウォールとWAF(Web Application Firewall)を設置して様々なサイバー攻撃をブロックするなど、独自のセキュリティ対策を講じています。また、奉行V ERPクラウドはアプリケーション形式で常にログインを必要とし、ログイン画⾯に⼊⼒した情報が一切残らないため、たとえパソコンがサイバー攻撃を受けても奉行V ERPクラウドが感染することはありません。

ログインには、パスワードの最⼩⽂字数・有効期限など独自に設定できるOBCiDを使用し、アクセスに利用するIDを完全統合管理しています。これにより、認証の安全性・セキュリティの堅牢性を強化しつつ、1つのパスワードでログインできる利便性にも配慮しています。

こうした対策が第三者機関にも評価され、財務報告に係る内部統制を対象とした「SOC1® Type2報告書」、セキュリティに係る内部統制を対象とした「SOC2® Type2報告書」を取得しています。また、政府情報システムのためのセキュリティ評価制度「ISMAP」※も取得予定です。

※ISMAPは2025年春取得予定

おわりに・・・セキュリティモラルの向上対策も進めよう!

今回は、システム目線でグループ企業のセキュリティ対策についてご紹介しましたが、企業へのサイバー攻撃はヒューマンエラーや社員のセキュリティリスクへの認識不足も原因になります。そのため、サイバー攻撃への対応に万全を期すためには、セキュリティに対する社員教育も重要です。届いたメールの「添付ファイルを安易に開封しない」「リンクURLをクリックしない」など、最低限のセキュリティモラルは遵守するよう指導しましょう。

また、緊急対応時に「よかれ」と思ってやったことが情報漏洩につながるケースもあります。就業規則や社内規則を使って、どのような内容がコンプライアンスに抵触するかを正しく理解し、いざという時に適切な判断・対応ができるよう1人ひとりの意識を高めることも大切です。

サプライチェーン攻撃の真の目的は、大企業への侵入です。そのためにセキュリティが脆弱な中小企業が狙われます。親会社のセキュリティ体制は強固でも、グループ企業のどこかに「穴」があれば決して安全とは言えません。グループ全体でシステム環境のセキュリティ対策と社員のセキュリティ意識を高めて、サイバー犯罪者に隙を与えない強靱な体制を構築しましょう。

関連リンク

こちらの記事もおすすめ

OBC 360のメルマガ登録はこちらから!